暗网禁地真实案例还原专题|访问权限分布模式如何隐匿路径线索

暗网,作为互联网的另一面,充满了谜团与未知。它的存在一直让人们既敬畏又好奇,而其中最让人头疼的便是如何在一个高度匿名的环境中确保隐私安全。尽管外界普遍认为暗网充斥着非法活动,但其实,在这个复杂的网络世界里,安全性与隐私保护是重中之重。而其中一个重要的技术手段便是“访问权限分布模式”。

所谓“访问权限分布模式”,顾名思义,指的是在网络中通过合理的权限划分与分配,来隐藏用户的访问路径,确保他们的操作不被追踪或暴露。通过巧妙的权限设计,暗网能够让用户在进行各类操作时,既能维持足够的隐私保护,又不影响系统的正常运行。这一机制常被用于暗网的隐藏服务中,尤其是在涉及高度敏感内容时,其作用尤为显著。

在暗网的运作中,访问权限并非简单的“允许”或“拒绝”访问那么直接。它的背后涉及的是一套复杂的权限分布系统,这些系统通过不同的访问节点和权限层级对数据进行加密和传输,使得每一个用户的访问路径都变得模糊不清,从而避免被任何潜在的追踪者发现。用户的真实IP地址、访问内容,甚至行为轨迹,都会在系统中被加密隐藏,以减少外界对他们的干扰和攻击。

例如,在一个真实的暗网案例中,某个组织通过设置严格的访问权限控制,将敏感数据的存取权限仅分配给经过特定验证的用户,而这些用户的路径则通过一层层的加密和权限验证,被有效隔离。即便是网络监控者试图追踪用户的行动,权限分布模式也能有效模糊用户与目标之间的联系。每一个数据包通过不同的节点层级传输时,都被加密成多个碎片,使得追踪者难以重新组装出原始的路径信息。

而且,这种模式不仅限于隐藏用户身份,它还可以控制数据访问的时限与条件。比如,某些资源只允许在特定时间段访问,或者只允许部分用户在特定的条件下进行读取,这种“动态权限”配置使得即便有人获取到了权限,他们也未必能够长期维持对某些数据的访问。通过这种方式,访问权限的分布模式更是加强了隐私保护的层次。

暗网中的许多服务,尤其是涉及非法交易和黑市活动的站点,采用这种模式的目的是为了更好地躲避执法机关的打击。在这些站点上,管理员会定期更换节点,随机变更访问路径,或者通过隐匿特定用户群体的身份信息,增加网络的防护力度。即便某一节点或路径被发现并被切断,整个网络仍然能够保持运作,而信息泄露的风险也大大降低。

暗网中的这些安全策略和技术手段,虽然有效提升了隐私保护的级别,但也让许多人误以为暗网的存在本身就是为了遮掩不法行为。真实的情况是,暗网中的访问权限分布模式对于保护合法用户的隐私和信息安全同样起到了至关重要的作用。在某些情况下,甚至可以说它是“无声的守护者”,通过严格的权限控制和加密手段,使得用户在不暴露真实身份的情况下,安全地进行信息交换或进行特定操作。

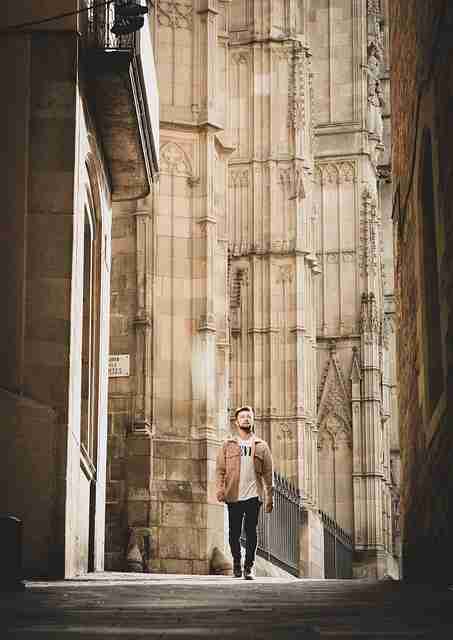

举个例子,有一位来自海外的记者,常年需要对一些敏感的政治信息进行研究。为了确保消息来源的安全性,这位记者必须通过暗网中的特定站点获取信息。传统的互联网访问方式显然不符合其对隐私的高要求。通过使用访问权限分布模式,这位记者的身份不仅在多个环节被加密,而且每一次的访问路径和数据传输都被隐匿在多个分散的节点中,确保了即便是追踪行为的敌对势力,也难以追溯其真实的身份和操作过程。

除此之外,某些国家的情报机构也开始采用类似的技术来保护其网络通讯。通过在全球范围内布置多个加密节点并对通信路径进行动态调整,他们能够确保敏感信息在全球范围内的传递时,免于被敌对势力拦截或追踪。这种权限分布模式不仅限于暗网,许多安全通信平台也采用类似的方法,确保信息流动的安全性。

尽管访问权限分布模式在暗网中扮演着至关重要的角色,它的实施和维护却是一个非常复杂且技术要求极高的过程。管理员需要对网络进行持续的监控与调优,及时发现并修复潜在的安全漏洞。权限分布模式的设计也必须避免过于复杂,避免导致系统运行效率低下,影响用户的正常使用体验。

访问权限分布模式是暗网中不可或缺的一部分,它不仅保护了用户的隐私,也为各种合法或非法活动提供了必要的安全保障。通过对这种模式的深入了解,我们能够更好地理解暗网背后的技术原理,也能更加理性地看待这个网络世界。尽管暗网中有诸多值得探讨和揭露的地方,但其中隐匿的技术与手段,仍然为我们提供了一个全新的视角,去探索网络安全与隐私保护的未来。

发布于 2025-06-14 12:06:03